Gestión Unificada de Puntos Finales: Simplifica la administración de TI

Sep 01, 2025 • Categoría: Eliminar bloqueo de pantalla • Soluciones Probadas

Gestión unificada de puntos finales es común en organizaciones de todos los tamaños, y por una buena razón. En un panorama digital que avanza a un ritmo vertiginoso, la necesidad de un enfoque integral y racionalizado de la gestión de TI se ha convertido en un imperativo.

La UEM ha surgido como respuesta a este acuciante reto. Ofrece una solución que permite a los equipos de TI gestionar, proteger y desplegar recursos y aplicaciones corporativos en dispositivos de punto final.

Si tienes curiosidad por saber más, este artículo explora la importancia de la UEM. Destacaremos sus ventajas y el papel que desempeña para garantizar una integración tecnológica perfecta.

Parte 1: Qué es la gestión unificada de puestos finales (UEM)

La gestión de puntos finales es un proceso crucial de TI y ciberseguridad. Implica dos tareas principales: garantizar el acceso de los dispositivos adecuados y aplicar medidas de seguridad para evitar ataques.

Normalmente, un equipo multifuncional formado por administradores de red y expertos en seguridad de la información (infosec) supervisa la gestión de los puntos finales. Un buen servidor de gestión de extremos hace lo siguiente:

- Comprueba si sólo los dispositivos adecuados pueden acceder a su red.

- Pon software de seguridad especial en los dispositivos aprobados para mantenerlos a salvo.

- Proporciona al equipo de ciberseguridad un panel de control para supervisar todos los dispositivos y lo que están haciendo.

Lo mejor sería utilizar una herramienta de gestión de puntos finales para mantener a salvo su red y sus cosas importantes, como los datos de la empresa, la información de los clientes y los secretos. De hecho, los dispositivos personales, que se utilizan en casa y en el trabajo, pueden ser más peligrosos que los de propiedad de la empresa. Eso es porque puede que no tengan una seguridad sólida. La forma en que se conectan a la red puede que tampoco sea muy segura.

Mientras tanto, Gestión unificada de puntos finales (UEM) permite al equipo de infoseguridad asegurar y controlar todos los puntos finales a través de un panel centralizado. Mediante el panel de control de UEM, los administradores de red pueden:

- Actualiza los sistemas operativos (SO) y las aplicaciones en todos los dispositivos pertinentes.

- Aplica políticas de seguridad en los dispositivos registrados.

- Acceda remotamente a los dispositivos para tareas como el restablecimiento de contraseñas o el borrado de dispositivos en caso de pérdida o robo.

- Establece un proceso para que los empleados registren sus dispositivos personales para acceder a la red.

Utilizar la UEM ofrece varias ventajas. En primer lugar, ayuda a detectar las amenazas a la seguridad y a responder más rápidamente en caso de infracción. UEM también facilita la actualización de los dispositivos con el software y los parches de seguridad más recientes. Además, ahorra dinero al hacer las cosas más eficientes.

Parte 2: Qué son las políticas de gestión de endpoints

Puede que tengas curiosidad por saber cómo gestiona UEM tus datos. Toda organización debe tener políticas claras de gestión de puntos finales y aplicarlas mediante el control centralizado de todos los dispositivos conectados.

Un equipo de TI o un equipo especializado en DevSecOps se encarga de la seguridad de la red, entre otras cosas:

- Activación de cortafuegos

- Uso de programas antivirus

- Cifrado de datos

- Comprobación de los puntos débiles de los dispositivos conectados en red

Un informático debe supervisar toda la configuración tecnológica. Además, también se asegura de que los parches, las actualizaciones, las aplicaciones y los periféricos reciben el mantenimiento adecuado. Los usuarios no deben tener control administrativo sobre sus dispositivos. Deben seguir las mejores prácticas en la gestión de puntos finales.

Incluso sin control administrativo, los usuarios individuales pueden introducir vulnerabilidades. Puede ser a través de contraseñas débiles, comportamientos arriesgados en línea y compartir demasiado en las redes sociales. Los piratas informáticos pueden explotar estas vulnerabilidades utilizando tácticas de ingeniería social para penetrar en las redes y los datos de la organización.

También te puede interesar:

4 cosas que debes saber sobre Eliminar MDM

Parte 3: Ejemplo de gestión de puntos finales

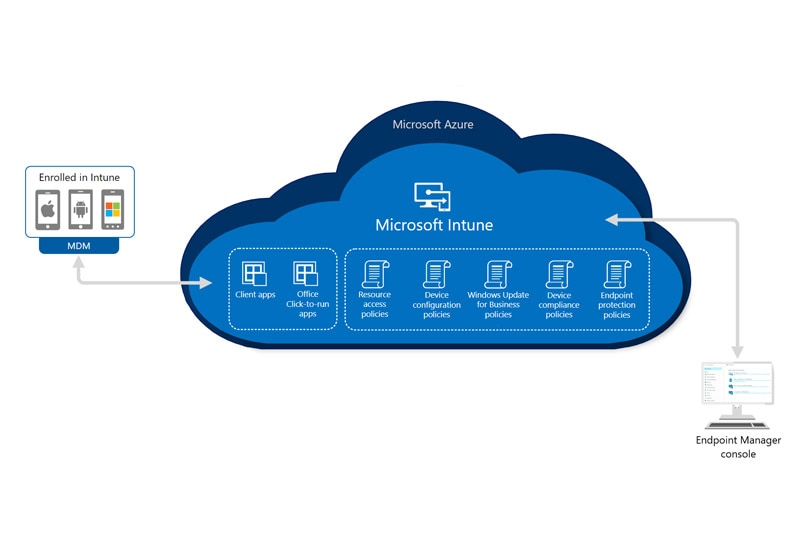

Para el ejemplo de gestión de puntos finales, Intune-Gestión de puntos finales de Microsoft es muy popular. Es un conjunto completo de productos y servicios diseñados para ofrecer una solución UEM basada en la nube.

Microsoft Intune simplifica la gestión de varios puntos finales. Entre ellos se incluyen los que ejecutan diferentes sistemas operativos y abarcan entornos en la nube, locales, móviles, de escritorio y virtualizados. Ofrece varias ventajas clave:

- Protección de datos

Intune permite la protección de datos en dispositivos propiedad de la empresa y BYOD (traiga su propio dispositivo) mediante la gestión no intrusiva de aplicaciones móviles. Garantizará que los datos confidenciales de la empresa permanezcan seguros, incluso en los dispositivos personales.

- Seguridad Zero Trust

Intune permite a las organizaciones establecer medidas sólidas de protección de datos y cumplimiento de las normativas en los terminales que se alinean con el modelo de seguridad de confianza cero. Esto significa que la seguridad se aplica a todos los niveles de acceso.

- Mayor eficiencia informática

Intune mejora la eficiencia de TI al reunir visibilidad de dispositivos, seguridad de puntos finales e información basada en datos, especialmente en entornos de trabajo híbridos. Las tareas administrativas se agilizan. También se mejora la experiencia del usuario final.

- Capacidad de integración

Endpoint Manager Intune se integra con varios servicios. Incluyen Azure Active Directory (AD), Configuration Manager local, aplicaciones y servicios de defensa frente a amenazas móviles (MTD), aplicaciones Win32, aplicaciones personalizadas de línea de negocio (LOB), etc. Esta integración garantiza una solución UEM cohesiva y adaptable.

Para las organizaciones que realizan la transición a la nube o adoptan más servicios basados en la nube, Administrador de puntos finales de Microsoft Intune puede ser un buen punto de partida. Proporciona una solución UEM robusta y versátil que puede gestionar y proteger diversos puntos finales.

Parte 4: Diferencias entre UEM, MDM y EMM

Además de UEM, también se mencionan a menudo otros dos términos en la gestión de TI: Gestión de Dispositivos Móviles (MDM) y Gestión de la Movilidad Empresarial (EMM). Aunque a veces estos términos se utilizan indistintamente, es fundamental reconocer que cada uno tiene un significado distinto dentro de la comunidad de la seguridad de la información.

1) Gestión unificada de puntos finales (UEM)

Como ya se ha comentado, UEM engloba el software de gestión de puntos finales y las herramientas asociadas que autentican y regulan todo tipo de puntos finales. Los puntos finales son dispositivos físicos que se conectan e intercambian datos dentro de una red informática. Pueden ser computadores, dispositivos móviles y tecnologías emergentes.

Así, UEM proporciona una consola centralizada para supervisar y gestionar todas las actividades relacionadas con estos puntos finales. UEM garantiza un enfoque unificado y racionalizado de la gestión de TI.

2) Gestión de la movilidad empresarial (EMM)

Por su parte, la EMM se centra en la gestión y supervisión de los dispositivos móviles, incluidos los teléfonos inteligentes y las tabletas. Pero también abarca componentes de infraestructura móvil como redes inalámbricas, routers y dispositivos IoT (Internet de las cosas). Este enfoque integral ofrece sólidas medidas de control y seguridad para los puntos finales móviles y de IoT.

3) Gestión de dispositivos móviles (MDM)

MDM específicamente se refiere a la gestión y supervisión de dispositivos móviles. Es especialmente valioso para empresas y organizaciones. Les permite controlar los computadores de su propiedad y distribuirlos entre sus empleados. MDM ayuda a garantizar la seguridad de los archivos y documentos confidenciales de estos dispositivos.

Sin embargo, las empresas deben eliminar primero el perfil MDM si venden estos dispositivos. De lo contrario, los clientes no podrán utilizar el dispositivo. Tendrán que averiguar cómo superarlo.

Esta es la razón por la que los usuarios pueden ver un aviso de "Gestión remota" cuando utilizan estos dispositivos. Muchas personas compran iPhones o iPads con perfiles MDM y luego tienen que eliminarlos para utilizar el dispositivo.

Cómo eliminar MDM en tu iPhone/iPad:

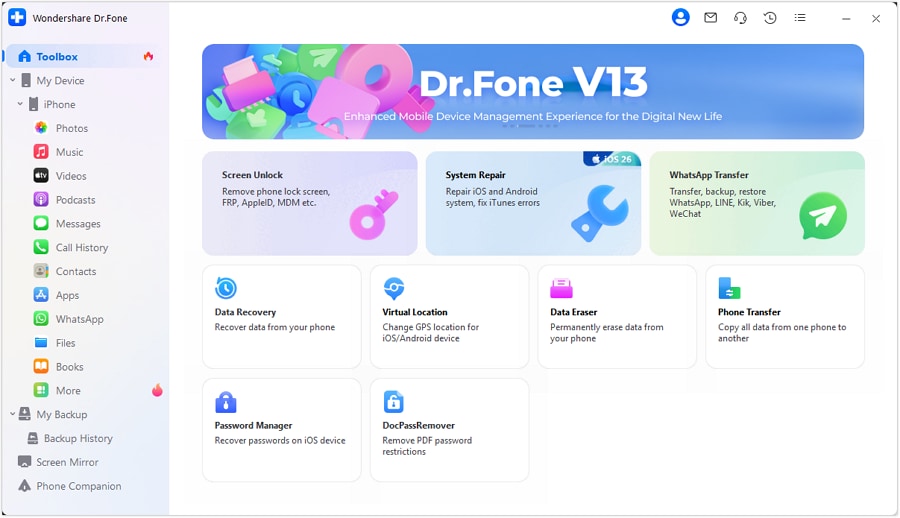

Para eliminar el MDM de tus dispositivos, puedes intentar utilizar Dr. Fone. Este proceso es fácil de usar y no requiere conocimientos técnicos avanzados.

Estos son los pasos:

- Paso 1: Abrir Wondershare Dr.Fone

Comienza ejecutando Wondershare Dr.Fone en tu computador. Ve a Caja de herramientas > Desbloqueo de pantalla > iOS.

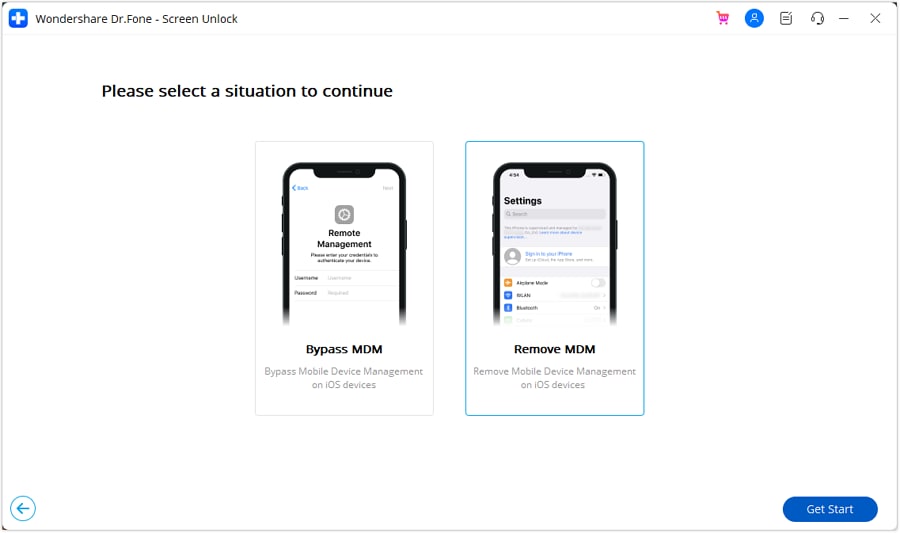

- Paso 2: Elige la opción Eliminar MDM

Una vez que hayas entrado en la función Desbloquear MDM iPhone, elige la opción Quitar MDM.

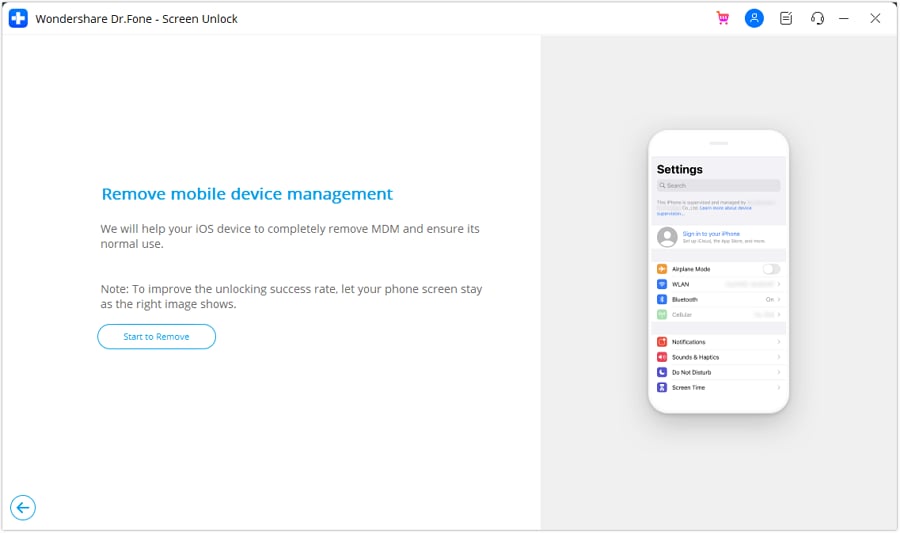

- Paso 3: Iniciar el proceso de eliminación

En la siguiente pantalla, encontrarás la opción de eliminar el bloqueo MDM de tu iPhone. Inicia el proceso haciendo clic en "Empezar a borrar".

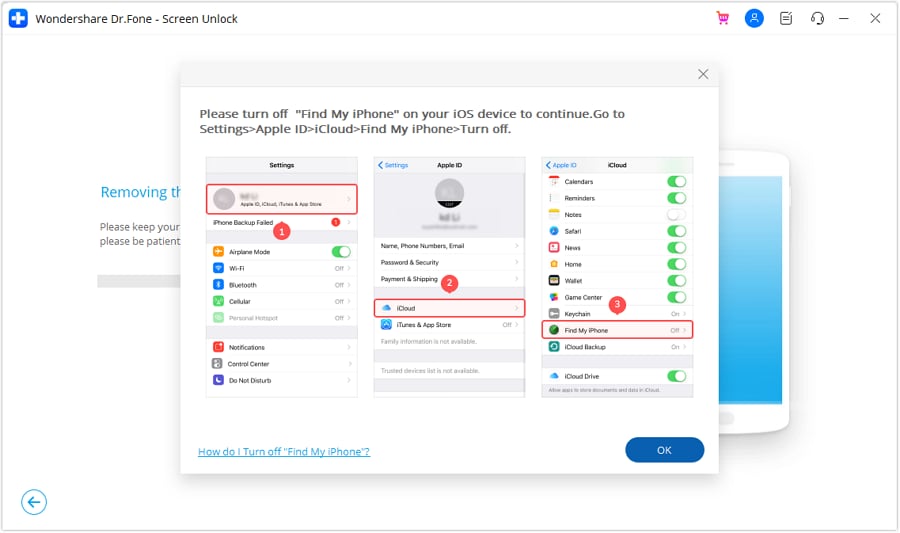

- Paso 4: Desactivar la función Buscar mi

Aparecerá un mensaje pidiéndote que desactives la función Buscar mi. Después de desactivarlo, haz clic en "Aceptar" en la pantalla para proceder con la eliminación.

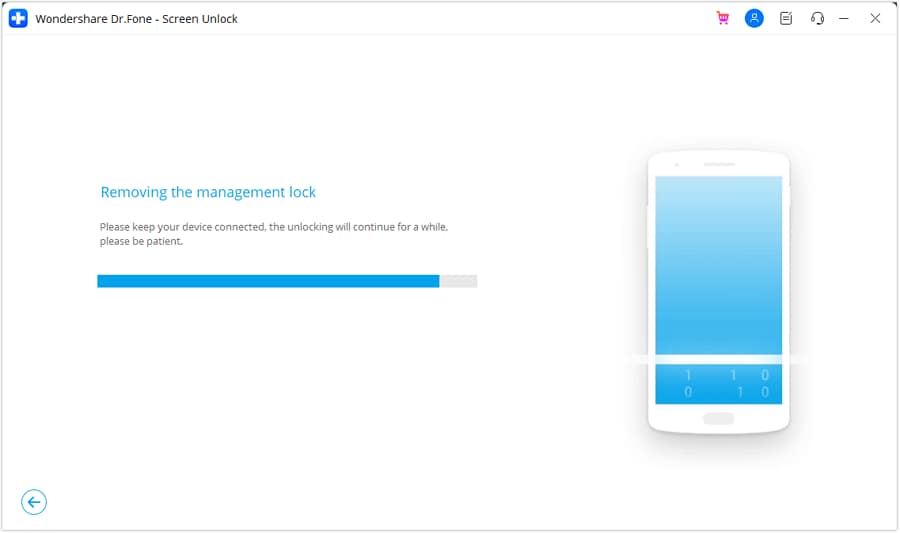

- Paso 5: Ver el progreso de la eliminación

No pierdas de vista la barra de progreso para saber hasta dónde ha llegado el proceso de eliminación.

Una vez que hayas quitado el candado, aparecerá un mensaje en la pantalla siguiente. Haz clic en "Hecho" para concluir todo el proceso de eliminación del MDM local.

Ten en cuenta que después de evitar el bloqueo MDM, el dispositivo puede volver a bloquearse si se reinicia o si se actualiza su firmware. Pero, vale la pena señalar que esto no se aplica a los dispositivos bloqueados con MDM local.

Conclusión

Gestión unificada de puntos finales (UEM) es una herramienta crucial para las organizaciones modernas. Simplifica la gestión informática centralizando el control sobre varios dispositivos. Esta herramienta también garantiza la seguridad y ahorra costes. UEM, al igual que Microsoft Intune, protege tanto los dispositivos de la empresa como los personales. Mejora la seguridad de los datos.

Aunque la UEM, la gestión de dispositivos móviles (MDM) y la gestión de la movilidad empresarial (EMM) están relacionadas, cada una tiene su función específica. Adoptar la UEM es un paso estratégico para garantizar un entorno tecnológico seguro a empresas de todos los tamaños.

Desbloqueo de iPhone

- Acceso bloqueado al iPhone

- 1. Reiniciar iPhone bloqueado sin iTunes

- 2. Borrar iPhone bloqueado

- 3. Acceder a iPhone bloqueado

- 4. Restablecer de fábrica iPhone bloqueado

- 5. Reiniciar iPhone bloqueado

- 6. iPhone está desactivado

- Pantalla de bloqueo del iPhone

- 1. Desbloquear iPhone olvidado el PIN

- 2. Desbloquear iPhone sin código

- 3. Eliminar código de acceso del iPhone

- 4. Desbloquear iPhone encontrado

- 5. Desbloquear iPhone sin computadora

- 6. Desbloquear iPhone con pantalla rota

- 7. Desbloquear iPhone desactivado con iTunes

- 8. Desbloquear iPhone sin Face ID

- 9. Desbloquear iPhone en modo perdido

- 10. Desbloquear iPhone desactivado sin iTunes

- 11. Desbloquear iPhone sin código

- 12. Desbloquear iFace ID con mascarilla

- 13. Bloquear apps en iPhone

- 14. Saltar código de acceso del iPhone

- 15. Desbloquear iPhone desactivado sin PC

- 16. Desbloquear iPhone con/sin iTunes

- 17. Desbloquear iPhone 7/6 sin PC

- 18. Pantalla de bloqueo del código de acceso del iPhone

- 19. Restablecer contraseña del iPhone

- Eliminar bloqueo de iCloud

- 1. Eliminar iCloud del iPhone

- 2. Eliminar bloqueo de activación sin ID de Apple

- 3. Eliminar bloqueo de activación sin contraseña

- 4. Desbloquear iPhone con iCloud bloqueado

- 5. Desbloquear iPhones con iCloud bloqueado para vender

- 6. Hacer jailbreak a un iPhone con iCloud bloqueado

- Desbloquear Apple ID

- 1. Quitar el ID de Apple sin contraseña

- 2. Eliminar un ID de Apple del iPhone

- 3. Eliminar el ID de Apple sin contraseña

- 4. Restablecer preguntas de seguridad

- 5. Cambiar tarjeta de crédito en Apple Pay

- 6. Crear cuenta de desarrollador de Apple

- 7. Código de verificación de Apple ID

- 8. Cambiar Apple ID en MacBook

- 9. Eliminar autenticación de dos factores

- 10. Cambiar país en App Store

- 11. Cambiar Email de Apple ID

- 12. Crear una nueva cuenta de Apple ID

- 13. Cambiar Apple ID en iPad

- 14. Cambiar contraseña de Apple ID

- 15. Apple ID no activo

- Eliminar bloqueo de SIM

- 1. Desbloquear iPhone usando una tarjeta de desbloqueo

- 2. Desbloquear iPhone gratis

- 3. Desbloquear iPhone en línea

- 4. Desbloquear iPhone de EE

- 5. Desbloquear SIM del iPhone

- 6. Desbloquear iPhone de Cricket

- 7. Desbloquear iPhone de MetroPCS

- 8. Desbloquear iPhone con/sin tarjeta SIM

- 9. Verificador de IMEI del iPhone

- Desbloquear iPhone MDM

- Desbloquear código de tiempo de pantalla

Paula Hernández

staff Editor